Oggi voglio fare un’introduzione al famosissimo tool di rete per sysadmin, rigorosamente open source, Nmap. In particolare, vi mostrerò alcuni comandi base che vi permetteranno di avere una panoramica di quello che sta succedendo all’interno della vostra rete. A conclusione dell’articolo ho aggiunto un piccolo esempio di come questo potentissimo tool permette di trovare eventuali vulnerabilità di siti web.

Nmap: un tool pop

Nmap, acronimo di Network Mapper, è in estrema sintesi un software libero, distribuito con licenza GNU GPL, creato per effettuare una miriade di operazioni sulla rete, utili per gli amministratori di sistema. Va utilizzato, ad esempio, quando si tratta di scoprire protocolli di rete, scansionare porte aperte, rilevare sistemi operativi in esecuzione su macchine remote, e tanto altro.

Questo tool open source, tra l’altro, è uno dei più celebri programmi citati nei film a tema informatico: famosissima, ad esempio, la sua apparizione in The Matrix Reloaded, da cui lo screenshot qui sopra. Installare Nmap è davvero semplice essendo incluso nella maggior parte delle distribuzioni. Su Ubuntu e derivate utilizzate questa istruzione:

sudo apt install nmap

mentre su Fedora:

sudo dnf install nmap

Le basi

Con Nmap effettuare una scansione rapida delle macchine nella vostra rete è semplicissimo. La seguente istruzione, ad esempio, vi permetterà di ottenere il risultato atteso:

nmap -sn 192.168.0.0/24

Per salvare i vari indirizzi IP connessi alla vostra rete in un file, invece, potete utilizzare la precedente istruzione in combinazione con awk. Quest’ultimo è un potente linguaggio per manipolare i file, qui trovate una guida dedicata:

nmap -sn 192.168.0.0/24 | awk '/Nmap scan/{gsub(/[()]/,"",$NF); print $NF > "nmap_scanned_ips"}'

Altro utile comando di Nmap, infine, è quello che permette al sysadmin di scansionare una porta target. Ad esempio, per conoscere lo stato delle porte 22 e 443, eseguite nmap -sV -p 22,443 192.168.0.0/24.

Controllare se un sito web è protetto da WAF

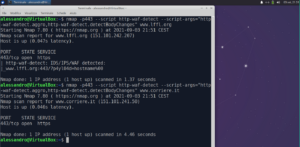

WAF è l’acronimo di Web Application Firewall e la sua funzione è quella di proteggere un sito web da attacchi come le injection SQL. Nmap, quale tool di analisi di rete, può essere utilizzato per controllare se un sito è protetto da un WAF. Controlliamo, ad esempio, lo stato di LFFL.org e del Corriere.it:

nmap -p443 --script http-waf-detect --script-args="http-waf-detect.aggro,http-waf-detect.detectBodyChanges" www.lffl.org

Il precedente screenshot mostra che, almeno per LFFL, il WAF è efficacemente attivo.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

L’articolo [Guida] Nmap: introduzione al tool usato dagli hacker per le analisi di rete sembra essere il primo su Linux Freedom.

Source: [Guida] Nmap: introduzione al tool usato dagli hacker per le analisi di rete